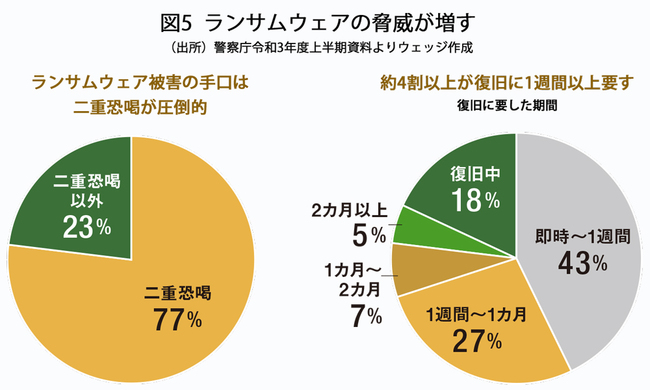

冒頭の米CP社の事例もそうであった。身代金を払ってもシステムが元通りに戻る保証はないため支払いを拒否すれば、盗まれたデータはダークウェブなどで売りに出されたり、最終的には公開されてしまうこともある。警察庁の調べでは、21年上半期に同庁に報告のあったランサムウェアの被害のうち、約77%が二重恐喝型であり、約40%が復旧に1週間以上要したという(図5)。

「従来は、ランサムウェアを提供するオペレーター、攻撃を実行するアフィリエイト、企業の脆弱性を見つけるアクセスブローカーが分業して組織的にランサムウェア攻撃を仕掛けるという秩序が存在した。しかし、最近ではダークウェブ上でオペレーターのマニュアルやノウハウが意図せず公開されている。オペレーターとの力関係に不満を持つアフィリエイト自身が、自らの利益を最大化するために見境なく攻撃を仕掛けているようだ」と同氏は指摘する。

リモートワークの増加で

セキュリティーの穴が激増

ランサムウェアに加え、より悪質な攻撃手段として「サプライチェーン攻撃」による被害も甚大化している。例えば犯罪組織がソフトウェアの製造工程を侵害し、ソフトウェアそのものやアップデートプログラムに不正コードを仕込んでおくという攻撃手法だ。われわれが使用するパソコンは、自動でソフトウェアがアップデートされることが多いが、その瞬間にウイルスに感染するというものだ。

冒頭のソーラーウィンズも同様の手法で甚大な被害を受けた。情報通信研究機構の井上大介サイバーセキュリティネクサス長は「正しく配られたアップデートデータにバックドアが仕掛けられているとは思いもしないだろう。とりわけ、アップデートデータを受け取るユーザー側での対策は難しく、配る側のセキュリティー対策を充実させるしかない」と話す。

コロナ禍では、自宅など遠隔で仕事を行えるリモートワークが広く実施されるようになった。サイバー攻撃集団はそれもチャンスと捉えている。彼らが攻撃手段の一つとしていたのが、社外からシステムに接続するのに使うセキュリティー対策VPN(バーチャル・プライベート・ネットワーク)である。仮想の専門回線で安全に通信を行えるという理由から、導入する企業も多いVPNだが、決して盤石ではない。

ここ最近話題になったのは、多くの日本企業も利用する米フォーティネット社製VPNデバイスの脆弱性が狙われたケースだ。同社は、8万7000台分の認証情報が流出したと公表しており、一部報道によるとそこには日本企業1700社ほどが含まれていた。VPNから会社本体のシステムに侵入を許せば、攻撃者の意のままにマルウェア(悪意ある不正プログラム)に感染させられてしまう可能性がある。筆者の取材では、日本にも利用者の多いVPNサービスでも認証情報が流出していると確認している。実のところ、こうした攻撃は、人為的ミスがきっかけになる場合が多い。

マルウェアに感染した添付ファイルを職員が開封したり、怪しいリンクをクリックしてしまうといったケースだ。またデータ保全という意味では、オフィスのPCの入れ替えやデータ廃棄なども注意を払ったほうがいいだろう。怪しいメールを開封しない、適切にデータを削除するなど、各社が以前から対策を取っているだろうが、それでも今もなお人間の隙が狙われているということだ。

盗まれた知的財産や個人情報、機微情報がライバルの手に渡れば、企業や組織、ひいては国家をも疲弊させることにつながりかねない。インフラ事業者などが被害を受ければ、国民生活も揺さぶられるだろう。