日本もACD導入へ

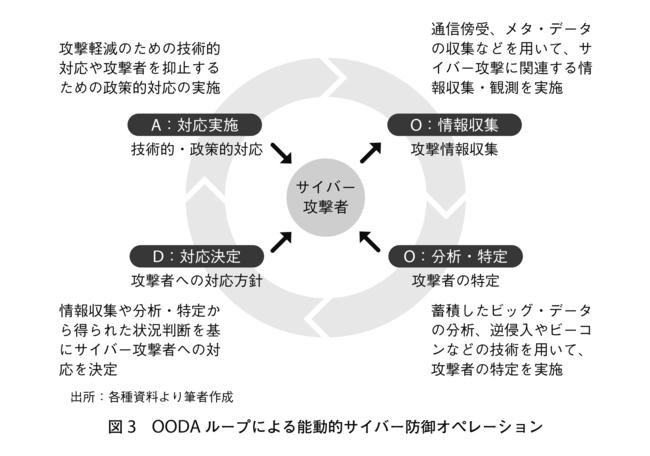

ACDは、具体的には図3に示すような「OODAループ」を回して、サイバー攻撃者へ対応していくという形で行われている。国家が関与するサイバー攻撃に対しては、アトリビューションを特定した上で、対応決定を行う。政策的対応として、サイバーで反撃、制裁、外交的な措置、司法訴追といったオペレーションをとる。技術的対応としては、通信のブロックやサーバーのテイクダウン、ハックバックといったオペレーションも同時に行われる。これらを組み合わせて、敵側のサイバー攻撃主体を抑止していくという形でのオペレーションが進行している。

「OODAループ」は、まず①「Observe:情報収集」として、通信傍受、メタ・データの収集などを用いた、サイバー攻撃に関する「生」のデータの収集と観測が出発点となる。そして次に、サイバー攻撃者を特定するため、よりピンポイントに絞った「アトリビューションの特定」が行われる。②「Orient:分析/特定」として、技術手法を用いた蓄積データの分析、攻撃者に近づくためのC&Cサーバーへのハックバック、ビーコンプログラムや囮環境を用いた攻撃者のネットワークへの侵入が行われ、攻撃者の特定が行われる。

その上で、③「Decide:対応決定」として、観測データや分析から得られた状況判断を基に、どのような対応で攻撃者を抑止し、攻撃によるダメージを軽減するかを決定する。そして、④「Act:対応実施」として、攻撃軽減のための技術的措置の実施や、攻撃者を抑止するための政策的措置の実施が行われる。

今後我が国でも、サイバー領域の安全保障を確保するために、ACDを用いた安全保障政策が検討されている。2022年12月16日に閣議決定された「国家安全保障戦略」をはじめとする「安保三文書」では、サイバー安全保障分野でACDを行うことが明記された。

我が国の戦略文書の中に、最初に能動的なサイバーセキュリティが位置付けられたのは、2018年のサイバーセキュリティ戦略においてである。サイバー空間の脅威の深刻化に伴い、受動的な対策だけでは対応できないとして、「サイバー関連事業者等と連携し、脅威に対して事前に積極的な防御策を講じる「積極的サイバー防御」を推進する」との文言が入れられた。具体的な対策の例として、脅威情報の共有、攻撃誘引技術の活用、ボットネット対策などが示された。

2018年のサイバーセキュリティ戦略では、欧米と同じように、サイバー攻撃の抑止の概念も導入されている。サイバー攻撃から、安全保障上の利益を守るため、「国家を防御する力(防御力)、サイバー攻撃を抑止する力(抑止力)、サイバー空間の状況を把握する力(状況把握力)のそれぞれを高めることが重要である」との指摘がなされた。

2018年時点のACDは、サイバー攻撃の脅威情報の迅速な共有により、事前に防護手段を講じるという情報共有の側面が強い施策であった。これに対して、2022年の安保三文書での記述では、より踏み込んだ形でのACDの実施がうたわれている。「国家安全保障戦略」では、「安全保障上の懸念を生じさせる重大なサイバー攻撃のおそれがある場合、これを未然に排除し、また、このようなサイバー攻撃が発生した場合の被害の拡大を防止するために能動的サイバー防御を導入する」との表現が盛り込まれた。

また、自衛隊の役割についても、「今後、おおむね10年後までに、[…]自衛隊以外へのサイバーセキュリティを支援できる態勢を強化する」との文言が「国家防衛戦略」に入り、自衛隊自身のネットワーク防衛のみならず、我が国全体のサイバー空間の防衛にも一定の役割を果たすことが示された。

これらを受けて、具体的な「防衛力整備計画」では、2027年度を目処に、自衛隊サイバー防衛隊などのサイバー関連部隊を約4000人に拡充し、サイバー要員を約2万人体制に強化すると共に、サイバー・スレット・ハンティング(脅威追跡)機能を強化し、重要インフラ事業者および防衛産業などの民間との連携強化を行うことが記述された。

2023年1月には、内閣官房にサイバー安全保障体制整備準備室が立ち上げられ、日本では現在、安全保障上の懸念を生じさせる重大なサイバー攻撃について、ACDの実施が行えるよう、包括的な法整備・体制整備が進められている。