ウクライナはいかにロシアのサイバー攻撃に対抗したのか

2014年のクリミア併合以降、ウクライナはロシアからサイバー攻撃を受け続け、特に2017年6月27日のサイバー攻撃は多くの公共機関のコンピューターが感染し大きな被害を受けた。

「ノットペトヤ(NotPetya)」と呼ばれるマルウェアによるこのサイバー攻撃は、ハードドライブ内のあらゆるファイルを暗号化し、身代金要求をスクリーンに表示するなど、ランサムウェア(※②)によく見られる特徴はあったものの、実際に身代金を払うことはできず、暗号化されたファイルは復元できなかったことなどから、サイバー犯罪ではなく、国家を後ろ盾にした破壊工作であったものと考えられている。

このような経験を踏まえ、ウクライナはロシアによるサイバー攻撃に対する取り組みを続け、欧米による支援も得ながら対応能力を高めた。

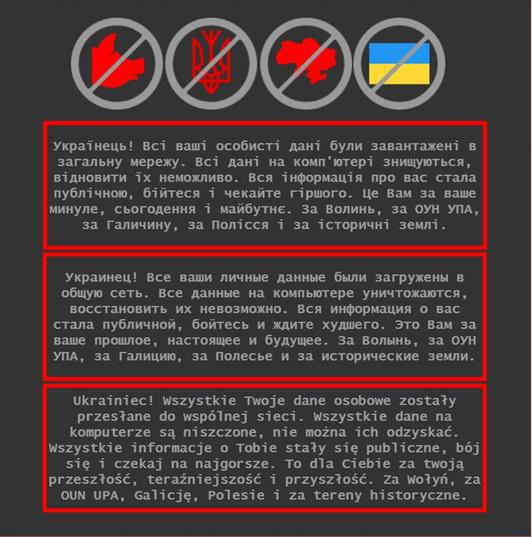

2022年2月24日の侵攻開始に先立つ1月13日、ウクライナの約70の政府系ウェブサイトなどが改ざんされ、ロシア語、ウクライナ語、ポーランド語で「恐れよ、そして最悪の事態に備えよ」とのメッセージが掲載された。

ロシア軍のサイバー攻撃の多くはコンピューターの停止を目的としたもので、DDoS攻撃、DNSキャッシュポイゾニング(※③)、ワイパー攻撃(※④)などであった。特に侵攻開始直前にはコンピューターに深刻な被害を与える破壊型ワイパーによるサイバー攻撃が多用された。

マイクロソフト社が公表した資料によると、ロシア・ウクライナ戦争時の最初のサイバー攻撃は侵攻の前日で、フォックスブレード(FoxBlade)と呼ばれるワイパー型のマルウェア(※⑤)によるものであった。

侵攻の初期段階でロシアはサイバー攻撃により標的のコンピューター・ネットワークを無効化した後、地上部隊や航空攻撃、ミサイル攻撃によりウクライナを制圧しようと企図していたが、ウクライナ側の対応により地上軍の侵攻に寄与する顕著な戦果を上げるには至らなかった。

ロシアによるサイバー攻撃の対象は国外にも及び、最大の標的であったアメリカや近隣のポーランド、バルト3国の他、デンマーク、ノルウェー、フィンランド、スウェーデン、トルコのコンピューター・ネットワーク、他の北大西洋条約機構(NATO)諸国などにも被害が及んだ。

標的の対象は政府機関以外にも、シンクタンク、人道支援団体、IT企業、重要インフラ供給業者など多岐にわたり、複雑なサイバー戦の様相を如実に表している。

ロシアは、破壊的なワイパー攻撃をオンプレミス(※⑥)のコンピューター・ネットワークを対象として行ったが、ウクライナはアメリカ軍やマイクロソフト社などの全面的な支援によってデジタルインフラをパブリッククラウド(※⑦)に分散させ、ヨーロッパ各地のデータセンターでホストするなどの対策により被害を局限、民間と軍の活動の維持に成功した。

この際、AIや機械学習の利用を含む脅威インテリジェンスの進歩は、ロシアによるサイバー攻撃の効果的な検出を可能にし、インターネットに接続されたエンドポイント保護(※⑧)などは効果的であったと報告されている。データのクラウド移行を支援したのはマイクロソフト社、グーグル社、アマゾン社であり、サイバー空間の対応において通信事業者との連携は不可欠である。

※③ インターネット上のIPアドレスとドメイン名を対応付けるDNS(Domain Name System)を誤作動させる攻撃

※④ マルウェア(悪意を持ったプログラム)を感染させデータの削除やシステムの破壊によりサーバーやパソコンを使用不能にする攻撃

※⑤ ロシア・ウクライナ戦争で最初に使用されたのは「ハーメティック・ワイパー(Hermetic Wiper)」と呼ばれ、システムの完全な破壊を狙ったもの

※⑥ サーバーなどのハードウェア、アプリケーションなどのソフトウェアを使用者の管理する施設内に設置して運用すること

※⑦ クラウドの標準的なサービスを不特定多数が共同で利用する形態

※⑧ パソコンやサーバーなどの端末をコンピューターウイルスなどのマルウェア感染から保護すること