この検証の失敗は、アプリが信頼できるサーバーだと信じながら悪意のあるサーバーに接続するように、だまされる可能性がある事を意味している。また、「My2022」は、SSLでの暗号化をしないまま送信していることも分かったとしている。

送信データには、送信者の名前やユーザーアカウント識別子などが含まれているため、WiFiアクセスポイントにアクセスすると、そのアクセスポイントの範囲内にいる人は勿論のこと、インターネットサービスプロバイダー、電気通信事業者などあらゆる場面での盗聴が可能だ。

これらの指摘は勿論重要な事ではあるが、そもそも「My2022」の運用者が国営企業であることを考えると、情報は全て丸裸状態で収集されているため、あえてアプリ側のプログラムでSSL証明書の検証を回避したり、暗号化をしなかったりする必要はないはずだ。したがって、これらは、単なるプログラムミスだと思われる。

アプリに組み込まれた検閲機能

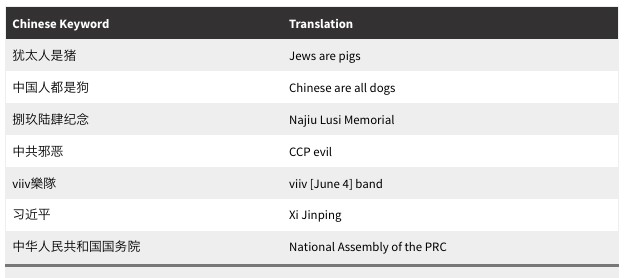

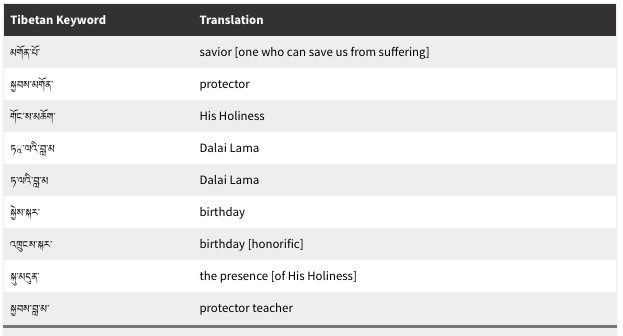

通信機能の脆弱性以上に興味深いのは、「My2022」に組み込まれている検閲機能だ。「My2022」のAndroidバージョンからは「illegalwords.txt」という名前がつけられたファイルが見つかっている。このファイルには2442個のキーワードが含まれている。

2442個のキーワードはほとんどが簡体字中国語で、一部はチベット語、ウイグル語、繁体字中国語、そして英語で記録されている。例えば、「习近平」(習近平)、「中共邪恶」(中国共産党は邪悪)、チベット語には「གོང་ས་མཆོག་」(法皇)、「ཏྰ་ལའི་བླ་མ」(ダライラマ)などである。通常、中国では、これらの検閲に使用されている言葉は機密事項とされているのだが、それが平文のファイルで記録されていたことは驚きだ。

「シチズン・ラボ」の分析では、今のところ「My2022」が、この検閲を実行した形跡は見つかっていないが、意図的に非アクティブ(実行)にされているのかどうかは、わからないとしている。おそらくSSL証明書の検証失敗と同じく、プログラムミスではないかと思われるが、国際オリンピック委員会(IOC)からの圧力ではないかとの見方も出ているようだ。

いずれにしても中国政府のインターネット検閲の実態が、垣間見えるアプリではないだろうか。

「シチズン・ラボ」の報告では、今回の調査結果は驚くべきものではないとしている。中国で動作するアプリや中国企業によって開発されたアプリには、ビデオ会議や銀行のアプリまで、本人の同意なしに機密性の高い個人情報を過度に収集することが、過去の研究からわかっていると指摘している。