ロシアは平時からウクライナの重要インフラや民間企業に破壊的サイバー活動を展開していた。15年末および16年末にウクライナの電力網を停止させたサイバー攻撃や17年のマルウェア「NotPetya」は代表例だ。

米英政府は、これらのサイバー攻撃の実行犯をロシア連邦軍参謀本部情報総局(GRU)の「74455部隊」(または「特別技術メインセンター(GTsST)」「SandWorm」「Voodoo Bear」とも呼ばれる)と断定している。ロシアによる平時の破壊的活動を踏まえると、ロシアが有事において対ウクライナ・サイバー作戦を行うことは何ら不思議ではない。

サイバー戦と認知戦の融合で与える一般市民への不信感

24日の全面侵攻に先立ち、ウクライナではサイバー攻撃が多発していた。昨年のロシア軍の動員・ウクライナ国境付近への展開、ロシア・ベラルーシの合同軍事演習「同盟の決意2022」(当初予定では1月10日から2月20日だったが、延長)期間中にも、ウクライナへのサイバー攻撃が仕掛けられた。

ウクライナのコンピュータ緊急対応チーム(CERT)によれば、1月13~14日にかけて、約70のウクライナ政府機関などウェブサイトが攻撃を受け、1月末頃からは政府機関や医療サービスを騙った標的型メール攻撃が増加した。

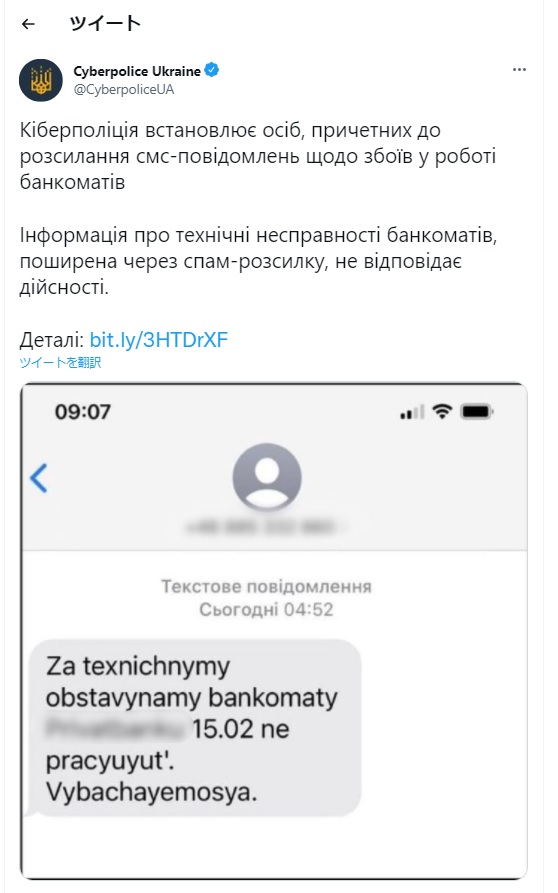

だが、サイバー戦・認知戦のハイブリッドという観点で特に注目すべきは、2月15日の攻撃だ。今回のウクライナ危機では、多くの偽情報・ディスインフォメーションと公開情報・衛星写真を活用した対抗活動が進行中だが、その中でも2月15日の攻撃は慎重に計画されたものだった。

その日、ウクライナの国防総省および「オシチャド(Oschad)」と「プリヴァト(Privat)」の国営銀行2行のウェブサイトにDDoS攻撃(大量のデータを送りつけてサーバーに負担を与えて妨害する攻撃)が行われ、サイトが接続不可能となった。米バイデン政権のアン・ニューバーガー大統領副補佐官(サイバー・先端技術担当)は米国現地時間の18日、このサイバー攻撃はロシアGRUによるものと断定している。

DDoS攻撃による影響は限定的だったが、その後、攻撃者は「銀行の現金自動預け払い機(ATM)が機能していない」という偽テキストを流布した。多くのウクライナ市民が「ATMは機能している」とソーシャルメディアに投稿し、すぐに偽情報だと判明した 。

米セキュリティ大手のマンディアント(Mandiant)社のグローバルインテリジェンス担当エグゼクティブバイスプレジデントであるサンドラ・ジョイスによれば、偽情報の狙いは(1)一般利用者が銀行のウェブサイトを確認するように誘導し、疑似的DDoS攻撃に加担させること、(2)より重要なことは、市民の恐怖を煽り、「政府は自らを守れるのか」という疑いを駆り立てることだったと分析する。

DDoS攻撃の加担という点では、国営銀行の利用者であるウクライナ国民だけではなく、第三国の一般市民(日本人を含む)が銀行ウェブサイトにアクセスし、その結果をソーシャルメディアに投稿した。多くの人は情報の真偽を確かめようとしてアクセスしたのだろう。こうしたウクライナ市民やソーシャルメディア利用者の心理を悪用する手段は(悪い意味での)「ナッジ」の一種であり、ソーシャルメディアとその利用者が「兵器化」されたといえる。