国内有数の貿易拠点である名古屋港で6月4日に、ランサムウェア攻撃(身代金ウイルス)によるシステム障害が発生した。コンテナの搬出入が全面停止する異例の事態に陥ったものの、2日後の6日には、5つある全てのターミナルでの搬出入作業を全面再開した。

わずか2日での全面復旧は、名古屋港がサイバーリスクに対して平時から対策を講じ、十分に有事に備えていたのではないかと推測する。サイバー攻撃対策の重要性を見せた事件と言える。

重要だった攻撃後の対応

名古屋港で感染によるシステム障害が発生したのは、4日午前6時半ごろ。コンテナの搬出入を一元的に管理するシステムがサイバー攻撃を受けた。システムとつながるプリンターからは英文の脅迫文が100枚ほど出てきたという。

読売新聞によると、名古屋港管理組合は対策として、インターネットに接続されていない専用パソコンから入力することにしていたが、一部の事業者には自社のパソコンから「VPN(仮想プライベートネットワーク)」を通じた入力を認め、取引先の船にはUSBメモリーで情報を伝えていた(読売新聞「[スキャナー]名古屋港システム障害、物流停止リスク露呈…サイバー対策強化が急務」)。利便性を重視して外部ネットワークからのアクセスを許容した結果、攻撃の糸口として悪用された可能性がある。

攻撃を受けた組合はランサムウェアによる要求には応じず、数十台のサーバーに検出されたウイルスを駆除していった。2日後の6日朝にはシステムを一部復旧させ、午後にはコンテナの搬出入の作業を再開させた(朝日新聞「プリンターは延々と英文はき出した サイバー被害の名古屋港、対策は」)。

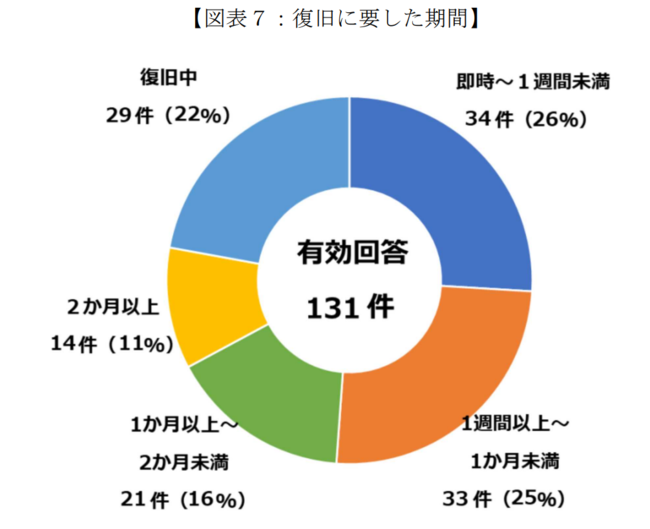

警察庁が2023年3月16日に公表した「令和4年におけるサイバー空間をめぐる脅威の情勢等について」 によると、ランサムウェア攻撃を受けてから復旧に要した期間について、即時~1週間未満が26%、1週間~1カ月未満が25%、1週間~1カ月未満が16%、2カ月以上も掛かった事例が11%となっている。このデータからすると、わずか2日間での完全復旧は迅速な復旧であったといえよう。