ある金曜の早朝…

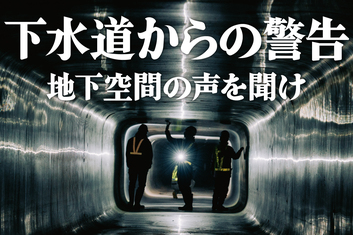

私は今年61歳になる、ある会社のCEOだ。会社は関東地方のエネルギー供給量全体の45%を担う、まさに重要インフラ企業であり、24時間365日の安定供給が期待されている。

ある金曜の午前5時半過ぎ、身支度を整え、自宅を出ようとした瞬間に携帯電話が鳴った。この時間帯の着信が良い話であるはずがない。発信元の表示は「危機オペレーションセンター」とある……。

「会社のエネルギー供給網が全て停止しました。原因は恐らくランサムウェア(身代金要求型ウイルス)です」。後に分かることだが、結果的に会社のエネルギー供給は6日間に渡って完全停止し、通常状態に戻るまで2週間を要した。

オフィスに出社するまでの社有車で詳細なブリーフィングを受けた。概略はこうだ。午前5時前、夜勤の従業員がランサムウェアに感染した脅迫メッセージを発見した。直ちに報告を受けた上席のオペレーターは、いわゆるIT系からOT系(制御技術)のシステムへの感染拡大を防ぐため、オペレーターの判断で安全装置を作動させた。その15分後の午前6時10分、関東圏全てのエネルギー供給網が停止した。

セキュリティ部門に最新状況を報告するように指示しているが、現場は混乱していてよく分からない。だが、今後、首都機能と社会・経済にどのような混乱が生じるのか、そして、この供給網を復旧させることがいかに大変かはすぐに理解できた。一刻も早く、暗号化されたシステムやデータを複合化しなければならない。

攻撃者の「脅迫状」によれば、75ビットコイン(当時のレートで約4億8000万円)を払えば、複合化キーを渡すという。

複合化キーは早期復旧の可能性を高めるのではないか? しかし、身代金を支払ったところで本当に複合化キーは機能するのか? 一度、身代金を払えば、再びカモにされるのではないか?

――払うべきか、払わないべきか。いや、焦点は支払いではなく、いかに早く供給を再開するか、だ。その観点から、払うべきか、払わないべきか。

ある金曜の午前5時半過ぎ、身支度を整え、自宅を出ようとした瞬間に携帯電話が鳴った。この時間帯の着信が良い話であるはずがない。発信元の表示は「危機オペレーションセンター」とある……。

「会社のエネルギー供給網が全て停止しました。原因は恐らくランサムウェア(身代金要求型ウイルス)です」。後に分かることだが、結果的に会社のエネルギー供給は6日間に渡って完全停止し、通常状態に戻るまで2週間を要した。

オフィスに出社するまでの社有車で詳細なブリーフィングを受けた。概略はこうだ。午前5時前、夜勤の従業員がランサムウェアに感染した脅迫メッセージを発見した。直ちに報告を受けた上席のオペレーターは、いわゆるIT系からOT系(制御技術)のシステムへの感染拡大を防ぐため、オペレーターの判断で安全装置を作動させた。その15分後の午前6時10分、関東圏全てのエネルギー供給網が停止した。

セキュリティ部門に最新状況を報告するように指示しているが、現場は混乱していてよく分からない。だが、今後、首都機能と社会・経済にどのような混乱が生じるのか、そして、この供給網を復旧させることがいかに大変かはすぐに理解できた。一刻も早く、暗号化されたシステムやデータを複合化しなければならない。

攻撃者の「脅迫状」によれば、75ビットコイン(当時のレートで約4億8000万円)を払えば、複合化キーを渡すという。

複合化キーは早期復旧の可能性を高めるのではないか? しかし、身代金を支払ったところで本当に複合化キーは機能するのか? 一度、身代金を払えば、再びカモにされるのではないか?

――払うべきか、払わないべきか。いや、焦点は支払いではなく、いかに早く供給を再開するか、だ。その観点から、払うべきか、払わないべきか。

猛威をふるうランサムウェア攻撃

すぐに気づいた方もいると思うが、上記の会社やCEOは日本に存在しない。

しかし、架空の話ではなく、(多少の脚色はあるものの)実話だ。

2021年5月、米国のコロニアル・パイプライン社がランサムウェアに感染し、米国南部・東部の全長8851キロメートルのパイプラインが完全停止した。CEOのジョセフ・ブラウント氏は、これを「人生でもっとも困難な状況」と振り返る。ランサムウェア感染翌日の土曜遅く、結果的に、ブラウントCEOは75ビットコイン(約440万米ドル)を支払うことを決断した。

そして、この深刻な状況はブラウント氏だけではなく、少なくない世界中の経営者が同じような経験をしている。自動車、食品、ソフトウェアベンダー、金融、医療、公共交通機関などと多岐にわたる。

警察庁に届けられたランサムウェア被害の件数は、20年度下期で21件、21年度上期で61件、下期で85件と増加傾向にある。しかし、この数字は恐らく日本全体の被害を反映しておらず、より多くの被害者が存在する可能性がある。

米国財務省の調査では、21年上期だけで、被害件数は635件、被害金額は5億9000万米ドルに達し、上期だけで前年1年間を凌駕する。だが、カスペルスキー社の調査によれば、毎月少なくとも100件以上の被害者が確認され、多い時には400件近くの月もあるという。