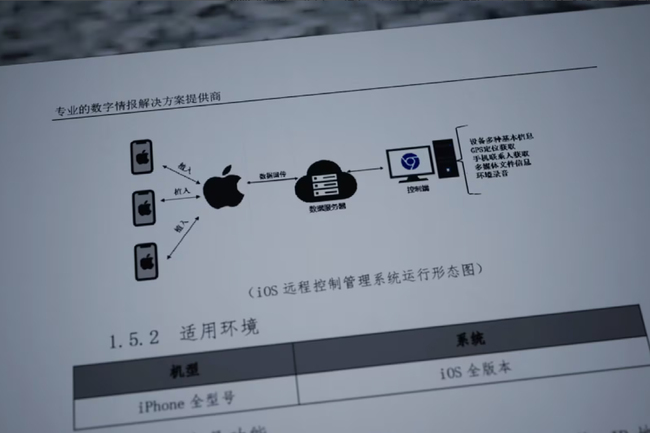

説明書によれば、ターゲットのiOS(アップルの基本ソフト)からGPS(位置情報)を定期的に獲得できる。さらにターゲットのiOSシステムの周辺を定期的に録音、傍受できる。

ファイルのなかには、従業員同士のチャットが3年分もあった。

どんな情報が狙われたのか

さて、この文書は本物なのか。i-SOONが情報を収集していた対象国は、アジアや欧米、アフリカなど20ヵ国を超えていた。エジプト、フランス、カンボジア、ルワンダ、マレーシア、モンゴル、ネパール、ナイジェリア。そして、日本、台湾も。ターゲットや政府機関や通信会社である。

文書を発見したTEAM T5は、台湾の国立政治大学がターゲットになっていたことがわかった。

同大学の副教授で、中国によるメディア対策を研究している、黄兆年氏は大学が攻撃対象となった2022年以降、大学のサーバーに対する執拗な攻撃が繰り返されたと証言する。さらに、自らのPCのメールのログイン履歴を示して、同年から25年にかけて「ログイン不能」の記録が残っていた。

黄氏によると、「教授たちの多くは台湾当局とともに仕事をしています。メールボックスに侵入されたひとりは、その内容がコピーされたり、ダウンロードされたりした形跡がありました。このような行為は許せません」と。

取材班は、「CZ」と表記されている文書を持って、チェコの首都プラハに飛ぶ。

国会の外交・防衛の委員会に属して、i-SOON文書を調査した国会議員のパベル・フィシェル氏は次のように語る。

「これは欧州連合(EU)理事会の準備文書です。『One-pager』とあるのは、日常的にEUの事務に当たる人の言葉です。非公式ではりますが、これが本物だという確認を得ました」と。

それは、2年前にチェコ政府が作成した“EU内部文書”だった。パベル氏は続ける。「外部からの侵入者が興味を持ちそうな準備文書です。ロシアによるウクライナ侵攻直後に、ロシアからのエネルギーに対してEUがどのような反応を示していたか理解ができるからです」。

チェコはその年の7月から議長国を務めることになっていてEU理事会における、運輸・通信・エネルギーの議論を主導する立場にあった。

中国の公安や軍とのつながり

中国の「公安」「軍」とi-SOONをはじめとするサイバーセキュリティ企業はどのようにつながっているのか。そして、中国外務省の公式記者会見では中国側が否定している。海外でのハッキングなどの背景は――。

文書を発見したTEAM T5から取材班に「文書のなかから、彼ら(i-SOON)が使用したと思われるIPアドレス(インターネット上の住所)が見つかった」という連絡が入る。しかも、そのアドレスは過去にチベットのサイバー攻撃に使われていた。また、中国政府系のハッカーの中間地点にも登場する、という。

さらに、もうひとつのIPアドレスも発見したという。このアドレスは、TEAM T5のデータベースと照合した結果、中国のハッカー集団に属することが分かった。アメリカを主に攻撃していた。この結果は、米政府の報告書とも符合する。

「アメリカ当局は中国政府系のハッカーが“treadstone”という悪意あるプログラムによって攻撃したと指摘しています。この文書からもi-SOONがこの技術を提供したことがわかります」と。